En esta guía, se muestra cómo configurar el inicio de sesión único (SSO) entre Keycloak y tu cuenta de Cloud Identity o de Google Workspace mediante Federación de SAML. En el documento, se supone que instalaste y usas Keycloak.

Objetivos

- Configura tu servidor de Keycloak, de manera que se pueda utilizar Cloud Identity o Google Workspace como un proveedor de identidad (IdP).

- Configura tu cuenta de Cloud Identity o de Google Workspace a fin de que use Keycloak para SSO.

Antes de comenzar

- Si no tienes una cuenta de Cloud Identity, regístrate para obtener una.

- Asegúrate de que tu cuenta de Cloud Identity tenga privilegios de administrador avanzado.

- Si tu servidor de Keycloak se usa a fin de administrar más de un dominio, decide qué dominio quieres usar para la federación.

- Asegúrate de tener acceso de administrador al dominio seleccionado.

Configura Keycloak

Antes de habilitar el SSO en Cloud Identity o Google Workspace, debes crear un cliente para configurar tu servidor de Keycloak.

Crea un cliente

Para comenzar, crea un cliente en Keycloak:

- Accede a Keycloak y abre la consola del administrador.

- Selecciona el dominio que deseas usar para la federación.

- En el menú, selecciona Clients.

- Haz clic en Crear cliente.

Establece la siguiente configuración para el cliente:

KeyCloak 19 o una versión posterior

- Tipo de cliente: SAML

- Client ID:

google.com - Name:

Google Cloud

KeyCloak 18 o versiones anteriores

- Client ID:

google.com - Client Protocol: saml

- Client SAML Endpoint: Deja este campo en blanco.

Haz clic en Guardar.

Para especificar los detalles del cliente

google.com, establece la siguiente configuración:KeyCloak 19 o una versión posterior

En la pestaña Configuración, haz lo siguiente:

- Valid Redirect URIs:

https://www.google.com/* - Name ID Format: email

- Force Name ID Format: on

- Firmar documentos: off

- Sign Assertions: on

En la pestaña Keys, haz lo siguiente:

- Client Signature Required: off

KeyCloak 18 o versiones anteriores

- Nombre: Un nombre como

Google Cloud - Sign Assertions: on

- Client Signature Required: off

- Force Name ID Format: on

- Name ID Format: email

- Valid Redirect URIs:

https://www.google.com/*

Mantén los valores predeterminados para el resto de las opciones de configuración.

- Valid Redirect URIs:

Haz clic en Save.

Exporta el certificado de firma

Después de que Keycloak autentica a un usuario, pasa una aserción SAML a Cloud Identity o a Google Workspace. Para habilitar Cloud Identity y Google Workspace a fin de verificar la integridad y la autenticidad de esa aserción, Keycloak firma la aserción con una clave de firma de token especial y proporciona un certificado que habilita Cloud Identity o Google Workspace para verificar la firma.

Ahora, exportarás el certificado de firma desde Keycloak:

- En el menú, selecciona Realm settings.

- Selecciona la pestaña Keys.

Busca la fila para Algoritmo: RS256 y Usar: SIG, y selecciona Certificado.

Aparecerá un diálogo que contiene un certificado codificado en base64.

Copia el valor del certificado codificado en base64 en el portapapeles.

Convierte el certificado de firma

Antes de que puedas usar el certificado de firma, debes convertirlo al formato PEM mediante la adición de un encabezado y un pie de página.

- Abre un editor de texto, como el Bloc de notas o vim.

Pega el siguiente encabezado seguido de un salto de línea:

-----BEGIN CERTIFICATE-----

Pega el certificado codificado en base64 desde el portapapeles.

Agrega una línea nueva y pega el siguiente pie de página:

-----END CERTIFICATE-----

El resultado es similar a este:

-----BEGIN CERTIFICATE----- MIICmzCCAYMCBgF7v8/V1TANBgkq... -----END CERTIFICATE-----

Guarda el archivo en una ubicación temporal en tu computadora.

Configura Cloud Identity

Ahora configurarás el inicio de sesión único en Cloud Identity o Google Workspace.

- Abre la Consola del administrador y accede con un usuario administrador avanzado.

- En el menú, haz clic en Mostrar más y ve a Seguridad > Autenticación > SSO con IdP de terceros.

Haga clic en Agregar perfil de SSO.

Configura Configurar SSO con un proveedor de identidad de terceros como habilitado.

Ingresa las opciones de configuración siguientes:

URL de la página de acceso:

KeyCloak 17 o una versión posterior

https://KEYCLOAK/realms/REALM/protocol/saml

KeyCloak 16 o versiones anteriores

https://KEYCLOAK/auth/realms/REALM/protocol/saml

URL de la página de salida:

KeyCloak 17 o una versión posterior

https://KEYCLOAK/realms/REALM/protocol/openid-connect/logout

KeyCloak 16 o versiones anteriores

https://KEYCLOAK/auth/realms/REALM/protocol/openid-connect/logout?redirect_uri=https://KEYCLOAK/auth/realms/REALM/account/

Utilizar una entidad emisora específica del dominio: En blanco

Cambio de URL de contraseña:

KeyCloak 17 o una versión posterior

https://KEYCLOAK/realms/REALM/account

KeyCloak 16 o versiones anteriores

https://KEYCLOAK/auth/realms/REALM/account

En todas las URL, reemplaza lo siguiente:

KEYCLOAK: El nombre de dominio completamente calificado de tu servidor KeycloakREALM: El nombre del dominio seleccionado

En Certificado de verificación, haz clic en Subir certificado y, luego, elige el certificado de firma de token que descargaste antes.

Haz clic en Guardar.

Sal de la Consola del administrador.

Prueba el inicio de sesión único

Completaste la configuración de inicio de sesión único. Ahora puedes verificar si el SSO funciona según lo previsto.

Elige un usuario de Keycloak que cumpla con los siguientes criterios:

- El usuario tiene una dirección de correo electrónico.

- La dirección de correo electrónico corresponde a la dirección de correo electrónico principal de un usuario existente en tu cuenta de Cloud Identity o Google Workspace.

El usuario de Cloud Identity no tiene privilegios de administrador avanzado.

Las cuentas de usuario que tienen privilegios de administrador avanzado siempre deben acceder mediante credenciales de Google, por lo que no son adecuadas para probar el inicio de sesión único.

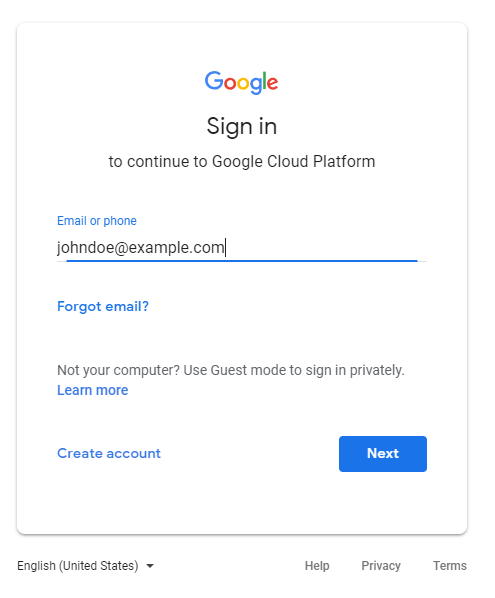

Abre una nueva ventana del navegador y ve a la consola de Google Cloud.

En la página de Acceso con Google, ingresa la dirección de correo electrónico de la cuenta de usuario y, luego, haz clic en Siguiente (Next).

Se te redireccionará a Keycloak.

Ingresa tus credenciales de Keycloak y, luego, haz clic en Log in.

Después de realizar una autenticación exitosa, Keycloak te redirecciona a la consola de Google Cloud. Debido a que es el primer acceso de este usuario, se te pide que aceptes las Condiciones del Servicio y la Política de Privacidad de Google.

Si estás de acuerdo con los términos, haz clic en Aceptar.

Se te redireccionará a la consola de Google Cloud, que te pedirá que confirmes las preferencias y que aceptes las Condiciones del Servicio de Google Cloud. Si estás de acuerdo con las Condiciones del Servicio, haz clic en Sí y, luego, en Aceptar y continuar.

Haz clic en el ícono del avatar y, luego, en Salir.

Se te redireccionará a Keycloak, saldrás y se te redireccionará a

www.google.com.

Si tienes problemas para acceder, ten en cuenta que las cuentas de usuario con privilegios de administrador avanzado pueden omitir el SSO, por lo que aún puedes usar la Consola del administrador para verificar o cambiar la configuración.

¿Qué sigue?

- Obtén más información sobre la administración de identidades y accesos (IAM).

- Revisa las prácticas recomendadas para administrar la identidad y el acceso.