このドキュメントでは、アプライアンスの Cloud 設定アプリケーションを使用して、Google Cloud の権限と Cloud Storage を構成する方法について説明します。

アプライアンスの Cloud 設定アプリケーションでは、転送セッション ID、Cloud Storage バケット、Cloud Key Management Service(Cloud KMS)設定などの情報を求められます。提供された情報を使用して、アプライアンス セットアップ アプリケーションは、転送用の Google Cloud 権限、優先 Cloud Storage バケット、Cloud KMS 鍵を構成します。

準備

以下があることを確認してください。

アプライアンスの注文に使用するビジネスの名前とビジネスのロケーション。

アプライアンスの注文時に指定されたアプライアンス ID、セッション ID、バケット名、暗号鍵。詳細については、Google Transfer Appliance の権限というタイトルのメールをご覧ください。

「Google Transfer Appliance の権限」というタイトルのメールの Storage Transfer Service サービス エージェント。次のような形式です。

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comこの例で、

TENANT_IDENTIFIERは、この特定のプロジェクトに固有の生成番号です。Storage Transfer Service を使用して、Cloud Storage バケットとアプライアンスの間でデータを転送します。

IAM ロールを割り当てる

プロジェクトと Cloud Storage バケットに対する正しい IAM ロールが必要です。

プロジェクト オーナーの場合は、roles/owner で十分です。次のアプライアンス クラウド セットアップ アプリケーションをダウンロードするに進みます。

roles/owner がない場合は、次のロールが必要です。

roles/storagetransfer.admin: Storage Transfer Service サービス アカウントを作成します。roles/transferappliance.viewer: Cloud Storage バケットと Cloud Key Management Service の鍵の詳細を取得します。roles/storage.admin: Cloud Storage バケットを作成していない場合はプロジェクト レベルで付与でき、既存の Cloud Storage バケットを使用している場合はバケットレベルで付与できます。roles/cloudkms.admin: Cloud KMS 鍵を作成していない場合はプロジェクト レベルで付与でき、既存の Cloud KMS 鍵を使用している場合は鍵レベルで付与できます。

役割の表示

プロジェクトとそのリソースについてプリンシパルの IAM ロールを表示する手順は次のとおりです。

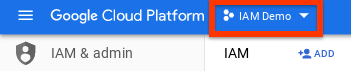

Google Cloud コンソールの [IAM] ページに移動します。

このページには、プロジェクトの IAM ロールを持つすべてのプリンシパルが表示されます。

アプライアンス クラウド セットアップ アプリケーションをダウンロードする

Appliance Cloud 設定アプリケーションをダウンロードするには:

Google Cloud コンソールの [スタート] ページを開きます。

転送に使用されたプロジェクト名がプロジェクト セレクタに表示されていることを確認します。プロジェクト セレクタには、現在作業中のプロジェクトが表示されます。

転送に使用しているプロジェクトの名前が表示されない場合は、プロジェクト セレクタをクリックして正しいプロジェクトを選択します。

「Cloud Shell をアクティブにする」をクリックします。

Cloud Shell で、

wgetコマンドを使用して Appliance Cloud Setup アプリケーションをダウンロードします。wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Appliance Cloud Setup アプリケーションの実行

Cloud Shell で次のコマンドを実行して、アプライアンス クラウド セットアップ アプリケーションを起動します。

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

プロジェクトの構成に必要な手順がアプリに示されます。

アプリケーションの出力

Transfer Appliance セットアップ アプリケーションは、次のアクションを行います。

- Cloud Storage バケットからデータをエクスポートするために使用されるアプライアンス サービス アカウントに権限を付与します。

- Cloud Storage バケットからのデータのエクスポートには、顧客管理の暗号鍵のみがサポートされています。アプライアンスのサービス アカウントに Cloud KMS 鍵データにアクセスする権限を付与します。

次の情報が表示されます。

- Google Cloud 暗号鍵のリソース名

- Google Cloud Storage の転送先バケット名。

表示される情報は、Cloud Shell のホーム ディレクトリ(SESSION_ID-output.txt)にも保存されます。ここで、SESSION_ID は、この転送に固有のセッション ID です。

この転送の権限が付与されたサービス アカウントの名前は、Cloud Shell のホーム ディレクトリ(cloudsetup.log)に保存されます。

CMEK 情報を Google に送信する

「Google Transfer Appliance Permissions」というタイトルのフォームにリンクされているフォームに入力して、主な情報を送信します。

トラブルシューティング

エラー 400: サービス アカウントが存在しません

事象:

アプライアンス クラウド セットアップ アプリケーションに次のメッセージが表示されます。

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

SESSION_ID は、アプライアンス セットアップ アプリケーションに提供されたセッション ID です。

解決策:

転送のセッション ID を確認します。セッション ID は、転送セッションごとに固有で、Transfer Appliance チームによって共有されます。セッション ID を受け取っていない場合は、[email protected] にお問い合わせください。

エラー: KMS のロケーションの一覧表示

事象:

アプライアンス クラウド セットアップ アプリケーションに次のメッセージが表示されます。

Error: listing kms locations

解決策:

Cloud Shell で次の操作を行います。

gcloud auth loginを実行して再認証します。アプライアンス クラウド設定アプリケーションを再試行します。

エラーが解決しない場合は、Transfer Appliance チーム([email protected])にお問い合わせください。

エラー: Cloud KMS 鍵の制約のエラーを作成

事象:

アプライアンス クラウド セットアップ アプリケーションによって、次のようなメッセージが表示されます。

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

解決策:

Google Cloud プロジェクトに、特定のロケーションで Cloud Key Management Service の鍵の作成を許可しない組織ポリシーが存在する場合があります。次の解決策が考えられます。

- 別のロケーションを選択して、Cloud Key Management Service 鍵を作成します。

- 組織のポリシーを更新して、必要なロケーションで Cloud Key Management Service の鍵を作成できるようにします。

詳細については、リソース ロケーションの制限をご覧ください。